3. Web Application Enumeration

Response-headers

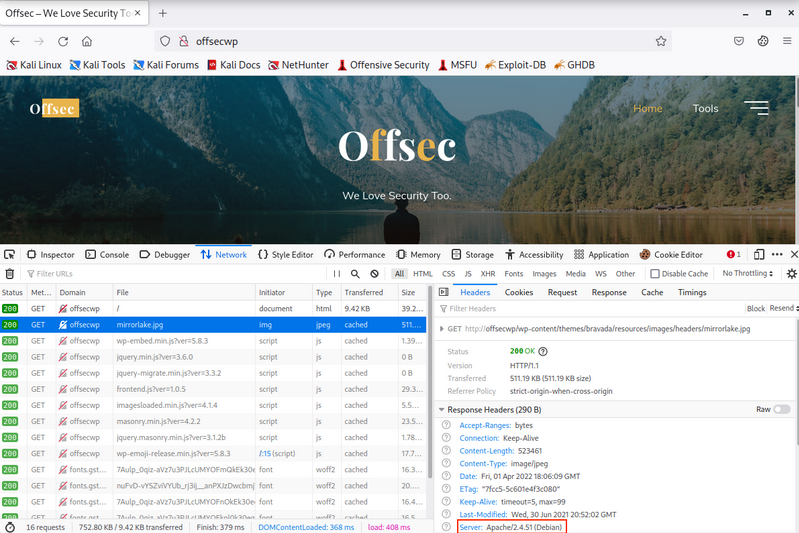

Inspektera sidan och gå till 'network' tabben för att kolla response-headers vilka kan tala om vad det är för server som levererar content

Sitemaps

Sitemap-filer:

Filer som hjälper crawlers med vilka directories som sökmotorer ska visa och inte.

``

robots.txt

sitemap.xml

sitemap_index.xml

sitemap-index.xml

sitemap.php

sitemap.txt

sitemap.xml.gz

sitemap

sitemap/sitemap.xml

sitemapindex.xml

sitemap/index.xml

sitemap1.xml

rss.xml

atom.xml

API Enumeration

- Brutea API-endpoints kan avslöja attackyta

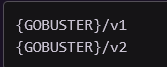

- API:er kan ligga exponerade och avslutas ofta med '/v1' eller annan version

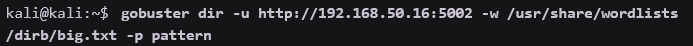

- Kan bruteas genom att fuzza med gobuster eller annat verktyg

- Skapa fil med fuzz-patterns:

- Kör -p med mönstret som ska fuzzas

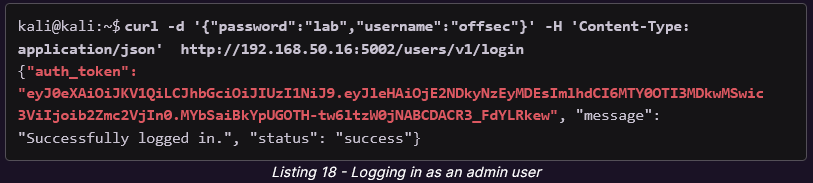

- Curla ner resultatsidorna, se till att ha med -i för att få med response-headers

- Försök posta upp data och interagera med API:n genom curl och anpassa efter felmeddelanden

- Kan lyckas ändra lösenord eller logga in utan med typ 'True'

Exempel:

Wordpress Enumeration

wpscan --url http://alvida-eatery.org --detection-mode aggressive --plugins-detection aggressive -e --api-token <token>

wpscan --rua -e ap,at,tt,cb,dbe,u,m --url http://www.domain.com [--plugins-detection aggressive] --api-token <token> --passwords /usr/share/wordlists/external/SecLists/Passwords/probable-v2-top1575.txt

dirsearch -u http://alvida-eatery.org -w /usr/share/wordlists/seclists/Discovery/Web-Content/CMS/wordpress.fuzz.txt